Отчет Selectel: количество DDoS-атак в первом полугодии 2025 года увеличилось вдвое по сравнению с аналогичным периодом 2024 года

- Рост числа атак: за период с января по июнь 2025 года было зафиксировано 61 212 атак, что почти в два раза больше, чем за аналогичный период 2024 года. В среднем ежедневно происходило около 340 атак.

- Максимальные показатели: наибольшая мощность атаки достигла 204 Гбит/с, а скорость — 100 миллионов пакетов в секунду;

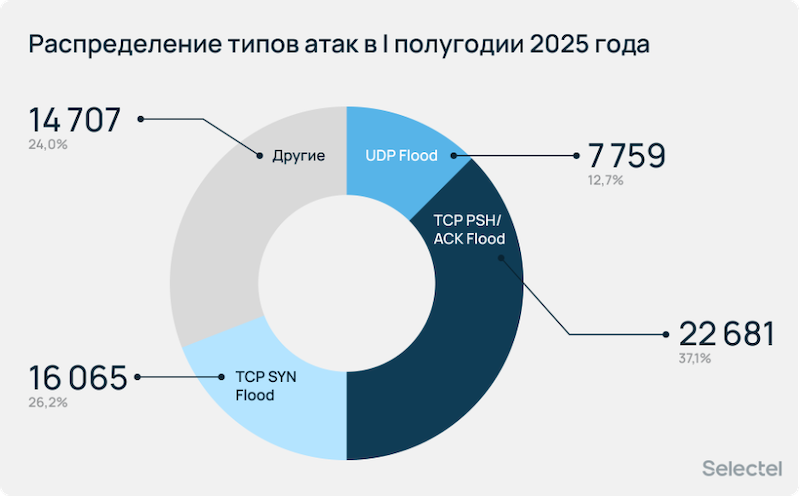

- Основные типы атак: TCP PSH/ACK Flood, TCP SYN Flood и UDP Flood составили 76% от общего числа инцидентов;

- Пиковые периоды: наиболее интенсивные атаки наблюдались в январе и июне, при этом самые продолжительные происходили в январе;

- Длительность: среднее время атаки на одного клиента составило 11 часов, а максимальное — 553 часа;

- Рекордные значения: максимальное количество атак за месяц на одного клиента в первом полугодии составило 4 156 инцидентов. Это на 2 996 атак больше, чем в первом полугодии 2024.

Активность злоумышленников продолжает расти

За первые шесть месяцев 2025 года сервис Selectel отразил 61 212 атак, что почти вдвое больше, чем годом ранее. В среднем ежемесячно фиксировалось 10 202 инцидента. Максимальное число атак на одного клиента варьировалось, достигнув рекордных 4 156 случаев в мае, что значительно превышает показатели прошлого года.

Изображение: Selectel

Характеристики DDoS-атак меняются

Мощность DDoS-атак определяется их объемом и скоростью. Атаки с большим объемом направлены на перегрузку каналов передачи данных, а высокоскоростные — на истощение ресурсов сетевого оборудования.

В январе был зарегистрирован максимальный объем атаки — 204 Гбит/с, тогда как наибольший объем переданных данных (78 ГБ) отмечен в феврале. Количество передачи пакетов также колебалась, достигнув пика в 284 миллиона пакетов в этом же месяце.

Наиболее скоростная DDoS-атака была зафиксирована в июне — 100 миллионов пакетов в секунду. Атака проводилась на компанию из IT-сектора.

Изображение: Selectel

Длительность кибератак бьет рекорды

Суммарная длительность атак за первое полугодие 2025 года составила 9 652 часа. При этом максимальная продолжительность была зарегистрирована в январе и достигла 1 977 часов.

Средняя продолжительность одной атаки не превышала 10 минут, самый долгий инцидент был зафиксирован в апреле и длился 222 часа. Среднее время атак на одного клиента в основном не превышало 11 часов. При этом максимальная продолжительность инцидентов на одного клиента составила 553 часа (компания-объект атак из IT-сферы). Это на 383 часа больше, чем в первом полугодии 2024.

Такую тенденцию прокомментировал Антон Ведерников, руководитель направления продуктовой безопасности в Selectel:

«В сравнении с аналогичным периодом в 2024 году, кибератаки не только участились, но и стали дольше по продолжительности. Это говорит о том, что злоумышленники все чаще прибегают к повторным и затяжным атакам. Их подход изменился: вместо редких, но мощных ударов они теперь используют более частые, распределенные и менее интенсивные атаки, избегая резких скачков нагрузки.

Эта смена тактики напрямую связана с резким ростом ботнетов. Если в 2024 году они насчитывали сотни тысяч устройств, то к 2025 их размер увеличился до нескольких миллионов.

Непрерывные атаки низкой и средней интенсивности постепенно снижают производительность систем, но при этом могут оставаться незамеченными для защитных механизмов, настроенных на отражение мощных, но кратковременных угроз».

Изображение: Selectel

Распределение типов атак остается стабильным

Распределение типов атак по месяцам менялось незначительно. Наиболее распространенными типами атак стали TCP PSH/ACK Flood, TCP SYN Flood и UDP Flood, которые составили 76% от общего числа инцидентов.

UDP Flood (перегружает систему множеством запросов) — атака, при которой злоумышленник отправляет большое количество UDP-пакетов на различные порты целевого сервера. Получая такие пакеты, система пытается определить, какое приложение должно их обработать. Если соответствующее приложение не найдено, сервер отправляет ICMP-ответ «Адресат недоступен». Поскольку обработка каждого такого запроса требует ресурсов, массовая отправка UDP-датаграмм приводит к перегрузке системы и снижению ее производительности.

TCP SYN Flood (создает очередь полуоткрытых соединений) — тип DDoS-атаки, при котором злоумышленник отправляет множество SYN-запросов, имитируя попытки установить соединение. Сервер в ответ отправляет SYN+ACK, но не получает финального ACK-подтверждения. В результате на сервере накапливаются «полуоткрытые» соединения, занимающие ресурсы. Это либо блокирует возможность обработки легитимных запросов, либо значительно замедляет работу сервера.

TCP PSH/ACK Flood (заставляет сервер обрабатывать ложные пакеты, таким образом расходуя его ресурсы) — атака, основанная на отправке поддельных ACK-пакетов на несуществующие сессии. Сервер, получая такие пакеты, тратит вычислительные мощности на проверку каждого из них, пытаясь найти соответствующее активное соединение. Поскольку таких соединений нет, система вынуждена обрабатывать ложные запросы, что в конечном счете приводит к ее перегрузке.

Изображение: Selectel

Итоги первого полугодия 2025 года

- По сравнению с первым полугодием 2024 года количество зафиксированных атак увеличилось почти в два раза — с 31 436 до 61 212 инцидентов, что свидетельствует о резком росте активности злоумышленников.

- Еще более заметным стал рост длительности атак — в 2,5 раза (с 3 895 до 9 652 часов). Это говорит о тенденции к осуществлению более продолжительных и повторяющихся атак, направленных на истощение инфраструктуры.

- При этом максимальная мощность атак сократилась: объем трафика упал на 38,6% (с 332 до 204 Гбит/с), а скорость — на 39,8% (со 166 до 100 млн пакетов в секунду). Такая динамика указывает на смену тактики: вместо редких, но сверхмощных ударов злоумышленники перешли к более частым, распределенным и менее ресурсоемким атакам, усложняя их обнаружение и отражение.

Изображение: Selectel

Изображение: Selectel

Методология

Отчет основан на анализе трафика системами защиты от DDoS, развернутыми в сетевой инфраструктуре дата-центров Selectel. Весь входящий трафик проверяется на вредоносную активность, нелегитимные запросы отбрасываются. Дополнительные алгоритмы, учитывающие исходящий трафик, повышают точность фильтрации TCP-атак до 99,9%. Сервис обеспечивает нейтрализацию атак на сетевом и транспортном уровнях.