Avanpost Identity Security Platform: современное представление о комплексной защите учетных данных

Предпосылки развития концепции Identity Security

По мнению экспертов, сложная система управления учетными данными в каждой компании является основой для обеспечения безопасности.

«Атаки на ИТ-инфраструктуру практически всегда происходят либо через конкретного сотрудника, либо через его учетные данные. Даже если злоумышленник взламывает информационную систему, он начинает с учетных данных. Это основной вектор атак. Поэтому безопасность в компании стоит выстраивать, опираясь именно на защиту учетных данных. Причем это не только учетные записи – логин и пароль. Конечно, мы защищаем их, придумываем сложные пароли, добавляем многофакторную аутентификацию, но при желании и достаточном количестве времени всё это можно обойти. И самое главное – любые подобные методы защиты хорошо проявляют себя на масштабе: например, условно говоря, компания предотвратила 90% атак благодаря сложным паролям. Но остаются эти 10%, которые не закрыты ничем. И здесь нужно применять другие подходы», – рассказывает Александр Махновский, технический директор компании Avanpost.

Технический директор Avanpost Александр Махновский

Фото: Avanpost

Для обеспечения максимальной защиты учетных данных требуется комплексный, платформенный подход:

«Безопасность учетных данных в компаниях традиционно строилась как лоскутное одеяло: отдельными средствами закрывались отдельные задачи. В любой крупной компании десятки и сотни информационных систем, у каждой свои особенности работы с учетными данными. И бывает достаточно одного слабого звена, одной системы, которая не очень хорошо справляется с защитой учетных данных, чтобы злоумышленник получил возможность скомпрометировать всю инфраструктуру», – напоминает Александр Махновский.

Проблематика защиты учетных данных начала подниматься достаточно давно, и прежде всего – за рубежом. Основу концепции Identity Security, вероятно, заложили разработчики систем класса Identity Management. Они осознали, что пользователи – не единственные субъекты идентификации, доступ которых к системам необходимо контролировать: есть еще смежные системы и сервисы, хосты и другие сущности. Такие образом, Identity Security предполагает тесное взаимодействие систем и сервисов, управляющих идентификационными и связанными с ними данными обо всех субъектах, участвующих в процессах авторизации, идентификации и аутентификации.

Сегодня наиболее активно на западном рынке эту тематику продвигает Identity Security Alliance, который занимается популяризацией платформенного подхода и выпускает материалы об интеграции компонентов безопасности учетных данных. Помимо Identity Security, в зарубежных источниках можно встретить другие близкие по значению термины: например, Identity Fabric. Но в российской практике наиболее распространен первый вариант. Кроме того, на Западе традиционно высокий интерес к облачным и гибридным инфраструктурам, который в России на данный момент проявляется не так сильно.

Идея Avanpost Identity Security Platform

Компания Avanpost попыталась обобщить мировой опыт и российскую специфику, разработав собственную концепцию комплексного управления учетными данными – Identity Security Platform. Цель предлагаемого решения – в переосмыслении сложившейся системы и повышения ее эффективности за счет улучшенного взаимодействия инструментальных средств.

Концепция подразумевает выстраивание цепочки из четырех основных процессов.

Первый – идентификация, то есть сообщение пользователя системе о том, кем он является.

Второй – аутентификация, то есть процедура проверки подлинности данных, указанных на этапе идентификации. Осуществляется, в частности, посредством верификации – процесса подтверждения достоверности данных. Для надежности компания может установить двухфакторную аутентификацию или многофакторную, в которой применяется еще большее число факторов.

Третий – авторизация, то есть определение того, какими полномочиями обладает субъект, входящий в систему.

Четвертый – контроль. Система должна отслеживать действия пользователя и контролировать, чтобы они не выходили за рамки его прав и полномочий.

«Существует концепция Zero Trust, которая отвергает идею о том, что компании нужно строить защищенную крепость с высокими стенами, но если кто-то попал внутрь, то максимально свободен в своих действиях. Наоборот, она исходит из того, что злоумышленник может оказаться и внутри, поэтому никому нельзя доверять изначально. Identity Security – о том же. Например, когда в компании много сотрудников, большая текучка и ограниченное количество специалистов ИБ, ей необходимо каким-то образом автоматизировать создание новых учетных записей, управление ими. Компания приобретает IDM – тот самый лоскуток нашего одеяла. Но чтобы выстроить экосистему, нужно организовать цельное хранилище учетных данных, использовать другие средства защиты, исходя из того, какого результата мы хотим достичь, чтобы ключевые процессы происходили максимально прозрачно», – добавляет Александр Махновский.

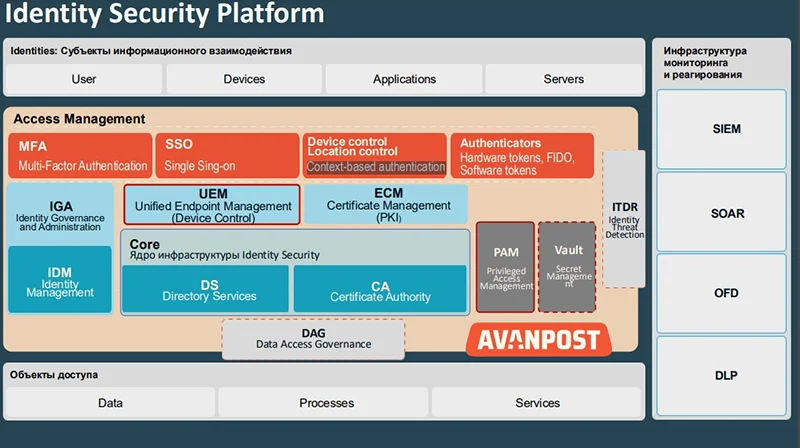

Таким образом, по мнению экспертов Avanpost, структура Identity Security Platform должна состоять из целого ряда взаимосвязанных программных компонентов.

Структура Identity Security Platform

Источник: Avanpost

Рассмотрим эти компоненты подробнее.

Службы каталогов и сертификаты – ядро Avanpost Identity Security Platform

В центре структуры Avanpost Identity Security Platform – два модуля.

Directory Services (DS) – это инфраструктурный сервис, который централизованно управляет объектами (пользователями, группами, устройствами и т. д.) в сети, их ролями и правами доступа. Он обеспечивает проверку подлинности пользователей при входе в систему (часто в связке с механизмами многофакторной аутентификации – MFA) и определяет, какие ресурсы должны быть доступны пользователю в зависимости от его роли и политик компании (механизм авторизации).

Certificate Authority (CA) – доверенная третья сторона, которая управляет цифровыми сертификатами, подтверждающими подлинность личности пользователей, устройств или сервисов: выпускает, выдает, отзывает и проверяет сертификаты. В частности, сервис поддерживает защищенную аутентификацию, когда для входа в систему вместо паролей используются сертификаты – например, с помощью смарт-карт или протокола TLS.

«Мы считаем, что DS и CA – это неотъемлемые части концепции Identity Security, поскольку учетная запись и сертификат пользователя – это то, что его в первую очередь идентифицирует. Если мы говорим о сервисах, там то же самое. Поэтому нельзя передавать службу каталогов из сферы ответственности ИБ, например, в периметр ИТ. Более того, эти сервисы – сердце инфраструктуры безопасности. Сегодня компании вынуждены мигрировать на Linux-системы, особенно отечественные, и у них возникают проблемы с Microsoft Active Directory. Для того, чтобы помочь им справиться с этим вызовом, мы в прошлом году выпустили собственную службу каталогов Avanpost DS, и сейчас многие наши заказчики ее пилотируют», – говорит Александр Махновский.

Другие компоненты Avanpost Identity Security Platform

Identity Governance and Administration (IGA) – это система, которая обеспечивает управление жизненным циклом цифровых идентичностей и контроль над доступами. Ее особенность – в фокусировке не только на том, кто получает доступ, но и на том, почему, когда и на каких условиях этот доступ предоставляется и отзывается. Понятие IGA шире, чем Identity Management (IDM), поэтому вбирает в себя этот компонент. Для этих целей может использоваться продукт Avanpost IDM.

Multi-Factor Authentication (MFA) – сервис, обеспечивающий дополнительные уровни защиты при аутентификации пользователей. Применение второго фактора существенно снижает риск несанкционированного доступа даже в случае компрометации пароля. Если злоумышленник получит сведения о логине и пароле пользователя, например посредством фишинга или социальной инженерии, то без доступа к второму фактору эти сведения будут для него бесполезными. В портфеле Avanpost за это отвечают продукты FAM и MFA+.

Single Sign-On (SSO) – механизм, позволяющий пользователю, прошедшему аутентификацию один раз, получить доступ ко всем разрешенным приложениям и сервисам без повторного ввода пароля. Пользователю не нужно запоминать десятки паролей, и он реже прибегает к слабым или одинаковым паролям, которые легко подобрать. Кроме того, единый механизм входа ко всем приложениям позволяет администраторам глубже контролировать, кто и когда получает к ним доступ. Для предоставления такой аутентификации может использоваться продукт Avanpost Unified SSO.

Privileged Access Management (PAM) – набор технологий и процессов, предназначенных для защиты учетных записей с повышенными правами (администраторы, root, службы), контроля и аудита действий пользователей с такими правами, минимизации «поверхности атаки» за счет принципа наименьших привилегий и just-in-time доступа (доступа на ограниченное время). Важный элемент безопасности критически важных систем и ключевых ресурсов: серверов, баз данных, сетевого оборудования. В линейке Avanpost это система Avanpost PAM.

Secret Management (Vault) – хранилище секретов для безопасного хранения, управления и контроля доступа к чувствительным данным, таким, как пароли, ключи API, сертификаты, токены и другие секреты, которые используются как часть процессов аутентификации и авторизации.

Unified Endpoint Management (UEM) – интегрированная система для управления и защиты всех типов конечных устройств, которые используются в организации, включая мобильные устройства (смартфоны, планшеты), ноутбуки и десктопы, IoT-устройства. UEM может интегрироваться с Identity and Access Management (IAM), сервисом многофакторной аутентификации (MFA).

Enterprise Certificate Management (ECM/PKI) – процессы и технологии для централизованного управления цифровыми сертификатами, их создания, распределения, мониторинга и отзыва, обеспечения согласованности в политике использования сертификатов по всей организации. Цифровые сертификаты используются для аутентификации пользователей, шифрования коммуникаций, подписи документов и кода. ECM помогает гарантировать, что эти сертификаты соответствуют стандартам безопасности и не скомпрометированы. Продукт для управления жизненным циклом инфраструктуры открытых ключей есть в портфеле Avanpost.

Продуктовый портфель Avanpost

Источник: Avanpost

Аутентификация с учетом контекста

Компоненты Context-Based Authentication – особые методы аутентификации, которые в этой процедуре учитывают контекст – ситуацию, в которой оказался пользователь в момент входа.

Device Control – механизм, который обнаруживает и идентифицирует конечные устройства (ноутбуки, смартфоны и т. д.), разрешает или блокирует доступ к ресурсам в зависимости от состояния или типа устройства. Это важно в случае, когда в компании утверждена политика безопасности при использовании устройств в корпоративной сети: например, они должны быть защищены определенными СЗИ. Device Control позволяет применять динамические политики доступа: например, запретить вход в систему с неуправляемого устройства или из чужого региона. Система для контроля устройств так же уже есть в продуктовом портфеле Avanpost.

Location Control – политика или механизм, который определяет, откуда пользователь пытается получить доступ: страна, IP-диапазон, геокоординаты. Таким образом, локация используется как фактор в принятии решений о доступе.

Комплементарные модули

Data Access Governance (DAG) – система, обеспечивающая контроль, прозрачность и управление доступом к данным на уровне файловых хранилищ, баз данных и облачных сервисов. В отличие от IAM, который управляет доступом к приложениям и системам, DAG отвечает за то, кто и как взаимодействует с данными.

«DAG мы не включаем непосредственно в платформу, так как прямого отношения к защите учетных записей и средствам идентификации и аутентификации он не имеет. Но тем не менее он важен и комплементарен продуктам IDM и другим средствам – с точки зрения контроля, где находятся учетные данные. Например, существует задача хранения учетных данных в бэкапах и много других нюансов», – поясняет Александр Махновский.

Identity Threat Detection and Response (ITDR) – набор инструментов, технологий и процессов, направленных на обнаружение угроз и аномалий, связанных с идентичностями пользователей и их действиями, реагирование на инциденты, включая автоматическое принятие мер для минимизации ущерба, обеспечение безопасности в процессе управления идентичностями и доступом. ITDR использует алгоритмы анализа поведения пользователей (UEBA, User and Entity Behavior Analytics), чтобы отслеживать необычные паттерны активности, такие, как входы из необычных локаций или неизвестных устройств, попытки массированного доступа к данным или системам, входы в нерабочее время. Способен обнаруживать атаки на привилегированные учетные записи, факты фишинга и социальной инженерии, автоматически реагировать на инциденты

«ITDR – скорее, не периметр управления, а периметр поведенческого анализа. Это достаточно новая тема, которой сегодня занимаются небольшое количество вендоров на нашем рынке. Вероятно, он уйдет как отдельный класс продуктов и будет поглощен XDR или другим более комплексным и мощным средством. Так или иначе, это комплементарное средство продуктам платформы и имеет прямое отношение к учетным записям, анализирует их поведение», – сообщает эксперт.

Применение и развитие Avanpost Identity Security Platform

Эффективность применения компонентов, входящих в платформу, зависит от грамотного закрытия потребностей конкретного заказчика и его цифровой зрелости.

«Полноценная реализация концепции Identity Security Platform зависит не от имеющегося у компании набора продуктов, потому что можно купить IDM, FAM, MFA и не использовать их в полную силу. Это в любом случае должно сопровождаться изменением процессов, решением организационных вопросов в компании. При выборе продуктов надо исходить, в первую очередь, из потребностей конкретного заказчика, зрелости его ИТ и ИБ-блока. Понятно, что не всем заказчикам нужен IDM, хотя более-менее крупные компании его используют практически все. Это зависит не только от масштаба компании, но от того, насколько она нуждается в автоматизации процессов, которые сотрудники вынуждены проводить вручную», – поясняет Александр Махновский.

В любом случае внедрение концепции ISP или отдельных продуктов защиты – это проектная история. Компания Avanpost может задействовать для этого собственную команду, но чаще всего проект реализуется с привлечением ее технологического партнера.

Некоторые компоненты Identity Security Platform компания только планирует охватить. По сообщению эксперта, уже ведутся работы по созданию модуля DAG. Следующим, вероятно, будет Vault.

Интересные ссылки

- Global Information Security Days (GIS Days 2025) Санкт-Петербург

- Эксперт ГК Softline по кибербезопасности возглавил рейтинг платформы Standoff 365

- На форуме GIS DAYS представят совместное решение компаний «Газинформсервис» и «Код безопасности»

- Т2 и «Солар» представили готовое решение для киберзащиты малого и среднего бизнеса

- ВТБ рассказал, как надежно защитить свои биометрические данные от мошенников